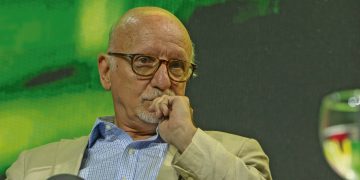

Ante el aumento de delitos informáticos que vienen sufriendo las organizaciones e individuos en nuestro país, La Mañana entrevistó a Hugo Köncke, consultor en seguridad de la información, para saber cómo funciona y qué hay detrás de este fenómeno de alcance global.

En el último tiempo ha habido un aumento exponencial de hackeos en nuestro país. ¿Podemos hablar de un fenómeno global que se ha instalado también a nivel regional?

Claramente es un fenómeno global, sumamente activo en todo el mundo y al que nuestra región no es ajena.

¿Cuáles son los principales puntos geográficos desde donde se realizan?

En virtud de las tácticas de evasión que en general utilizan los delincuentes por detrás de estas actividades, es difícil indicar con precisión su origen. Por tanto, resulta irrelevante el origen, dado que seguramente no provengan de donde puede parecer en primera instancia que provienen.

¿Cuál es la finalidad de esos ataques?

Por lo general es económica, bajo la forma de extorsión a las organizaciones afectadas a partir del secuestro total o parcial de su información y de la amenaza de exponerla públicamente. No obstante, hay otros ataques orientados a erosionar el buen funcionamiento de diferentes servicios, tanto públicos como privados, por lo general de alcance masivo, con la finalidad de sembrar el caos y la disconformidad en la sociedad. Las motivaciones por detrás de estos comportamientos hay que buscarlas en el terreno de los intereses geopolíticos de diferentes regímenes. Del mismo modo, hay otras acciones que se caracterizan por atacar servicios de infraestructuras críticas de diversos países, en algunos casos para afectar su funcionamiento y, en otros, para infiltrarse en las redes informáticas de los sistemas de control y permanecer ocultos a la espera de instrucciones, probablemente en caso de un conflicto bélico.

¿Hay algún tipo de organización detrás o simplemente son personas que actúan de forma individual?

Quedó muy lejos la época en que detrás de estas actividades había personas aisladas. Hoy existen organizaciones delictivas, a menudo enormes y con mejores infraestructuras operativas que muchas organizaciones legítimas. Cuentan con recursos económicos casi inagotables, producto de sus propias actividades ilegales, tienen la capacidad de contratar “mano de obra” en forma global y de reubicarse y reorganizarse rápidamente en caso de necesidad, dado que su “formato” es virtual. Esto hace que muchas de las acciones llevadas adelante por cuerpos policiales y de justicia capturando a miembros de estas organizaciones, confiscando equipos y cerrando sitios, tengan un efecto efímero en la medida en que muy poco tiempo después la misma organización vuelve a estar activa.

En paralelo a la existencia de estas verdaderas empresas del ciberdelito, se da es una nueva forma de negocio consistente en vender servicios a “clientes”, en general delincuentes individuales de poca monta, que arriendan herramientas y servicios a los delincuentes organizados para perpetrar acciones delictivas por su cuenta. En estos casos, se encuentran diferentes esquemas de pago, entre ellos, compartir el botín entre el perpetrador y el proveedor de las herramientas empleadas.

Hace pocos meses Uruguay fue noticia por un importante ataque sobre las bases de datos del Banco Santander. ¿Las empresas privadas están conscientes del peligro al que se exponen sus datos?

Todas las organizaciones, tanto privadas como públicas, están en mayor o menor grado, al tanto de la situación, en lo que hace al riesgo de resultar atacadas por ciberdelincuentes que busquen enriquecerse a partir de extorsionarles mediante el secuestro de datos y la amenaza de exposición. Muchas veces, los ataques que ocurren ponen en evidencia la persistencia y pericia de los delincuentes, que terminan venciendo las defensas interpuestas por sus víctimas. En otros casos, denotan simplemente protecciones insuficientes y/o excesos de confianza en ellas.

¿Cuáles son las formas más habituales de hackeo de empresas en Uruguay?

Las mismas que en el resto del mundo. Tal como se comentó en respuestas anteriores, la forma más utilizada en la actualidad es la del secuestro y exfiltración de datos; en una acción doble, los delincuentes bloquean el acceso legítimo a los datos de la víctima y previamente los copian y sacan de sus sistemas, para luego amenazar con publicarlos si no se accede a pagar el rescate exigido, lo mismo que para supuestamente entregar la clave con la que recuperar el acceso a los datos bloqueados.

Otra forma bastante frecuente es lo que se conoce como BEC (Business Email Compromise). En estos casos, recurriendo a la ingeniería social más que a lo tecnológico, los delincuentes buscan engañar a funcionarios para que libren fondos mediante pagos en cuentas controladas por ellos. Para esto, se hacen pasar por un superior o un acreedor que da instrucciones de pago diferentes a las habituales.

Existen otras modalidades de ciberdelito, que se utilizan tanto en nuestro país como en el resto del mundo, pero estas están fundamentalmente enfocadas a víctimas individuales. Lo más frecuente son formas de engaño, por lo general mediante correo electrónico, que persiguen el robo de credenciales de la víctima para acceder a su cuenta bancaria y robarle mediante transferencias. En otros casos, de más bajo nivel aún, delincuentes comunes roban las cuentas de mensajería de las víctimas para engañar a sus contactos solicitándoles préstamos de dinero y en algunos casos hasta las extorsionan para devolverles el control de su cuenta.

¿Cuán preparado está Uruguay para enfrentar estas situaciones?

En el ambiente corporativo, Uruguay no difiere demasiado del resto del mundo en exposición y preparación frente a este tipo de amenazas. Las diferencias se pueden ver a nivel de organizaciones en función de su cultura empresarial, su eventual dependencia de casas matrices con posturas más maduras al respecto. A nivel público, hay señales de que se están haciendo grandes esfuerzos por estar a la altura de las necesidades, pero queda un largo camino por recorrer. Esta situación se repite en la mayoría de los países por el hecho de que los Estados, por distintos motivos, entre ellos presupuestales y de protocolo operativo, a menudo no pueden reaccionar tan ágilmente como las organizaciones privadas para acompasarse con la realidad y las demandas del mercado.

¿Cuán necesaria es una ley que tipifique estos delitos en nuestro país?

Mucho. Es muy necesario que nuestro sistema legal cuente con herramientas necesarias para poder procesar a quienes, aprovechando lagunas legales, continúan abusando de la buena fe y el desconocimiento de otras personas de bien.

Está a estudio un proyecto de ley que hace la tan necesaria tipificación de ciberdelitos e incluye la necesidad de que el Poder Ejecutivo promueva una campaña nacional educativa con el fin de que la población en general reciba una inducción sobre el manejo de finanzas personales y ciberseguridad. Propone también la creación de un registro de ciberdelincuentes el cual sería accedido por las instituciones de intermediación financiera con el propósito de identificar, gestionar y prevenir transacciones no consentidas, operativas fraudulentas y tomar medidas preventivas conjuntas.

A la vez, en el marco de la Agenda Uruguay Digital 2025, desde Agesic y con la concurrencia de múltiples actores públicos y privados, se está trabajando en la denominada Estrategia Nacional de Ciberseguridad, cuyo objetivo es prevenir y mitigar los riesgos en el ciberespacio, garantizar la disponibilidad de los activos críticos de información y, además, hacer frente a las crecientes amenazas del ámbito digital, el bienestar social, mejorar la gobernanza estratégica y establecer metas centradas en las personas, promoviendo un ciberespacio seguro, abierto y comprometido con los derechos humanos.

¿Qué tipo de organizaciones o empresas compran datos a los hackers?

Es difícil determinar quiénes son los clientes de los delincuentes, pero claramente están contribuyendo al fomento de sus actividades, por lo que estamos hablando de otros delincuentes más. Seguramente, en muchos casos sean individuos o grupos que buscan aprovechar la información disponible con fines extorsivos o fraudulentos. En otros casos, podrían ser organizaciones privadas, competencia de las afectadas, para acceder a información reservada de clientes, transacciones comerciales, etcétera. Es de destacar que, en muchos casos, los delincuentes publican la información robada en forma gratuita, sin llegar a requerir ningún pago por ella.

¿Qué tan relacionado está el tema ciberdelitos con el narcotráfico?

Si bien no hay pruebas contundentes, en más de un caso se han detectado indicios de fuertes vínculos con otras actividades ilegales, fundamentalmente tráfico de estupefacientes, armas, personas, órganos, etcétera. Se entiende que los ciberdelitos son una forma fácil y eficiente de financiar otras actividades más riesgosas, en la medida en que no hay exposición física, se opera desde el más absoluto anonimato y el retorno al esfuerzo es siempre ventajoso, dado el enorme poder multiplicador que brinda internet.

TE PUEDE INTERESAR: