“Para entender lo que está pasando debemos primero entender que hay detrás de la hiperconectividad”, indicó Köncke. “Lo más grave es aquello de lo que no nos damos cuenta que pasa. Toda esta tecnología y conectividad la usamos sin reflexionar en ella, la usamos de la misma manera que usamos la corriente eléctrica o el agua corriente”, agregó. Sin embargo, hay mucho más detrás del asunto.

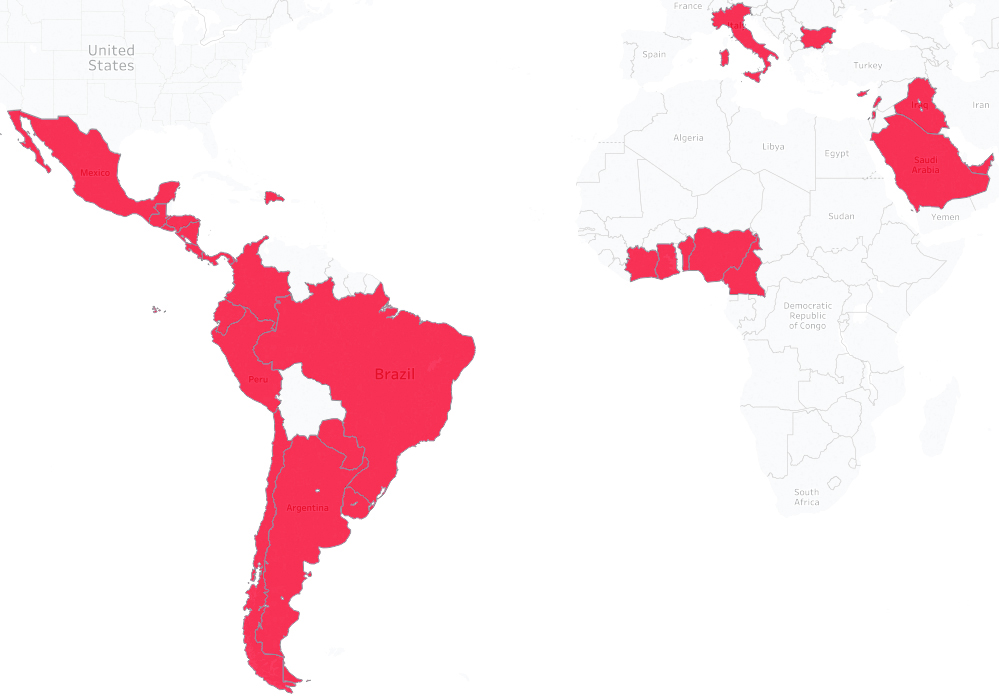

De acuerdo a AdaptiveMobile Security hay 29 países, entre los que se encuentra Uruguay, cuyas operadoras utilizan o utilizaron esta tecnología de manera activa.

Hoy el 70% de los uruguayos utilizamos nuestros dispositivos móviles como pequeñas oficinas virtuales, ingresamos a páginas web, realizamos transacciones, chequeamos el saldo de nuestras tarjetas y cuentas o realizamos compras por internet. “Hay un problema social, global, enorme.

Está pasando que el invento mató al inventor. La tecnología está avanzando a pasos tan agigantados que el ser humano no está preparado ni intelectual ni cognitivamente para afrontarla”, sostuvo el experto. “La realidad está superando a la ficción y por lo tanto no hay en el común de la gente un conocimiento básico de los alcances en la utilización de las nuevas tecnologías”, añadió.

“A partir de esa hiperconectividad es que se ha creado una especie de ecosistema en el que hay actores sumamente ávidos de información sobre la gente y al mismo tiempo, la gente está ávida de entregar esa información a cambio de espejitos de colores”, explicó Köncke. Agregó que “se perdió el sentido de la privacidad. Nuestras vidas tienen una contraparte virtual donde estamos exponiendo todo lo que hacemos, lo que no hacemos y donde estamos o hacia dónde vamos”.

Simjacker, un problema de vulnerabilidad enorme

La mayoría de las tarjetas SIM que se han puesto a la venta desde principios del 2000, incluidas las eSIM, contienen un menú sobre el operador. Este menú ofrece información sobre el saldo, opción de recarga, soporte técnico y, a veces, funciones adicionales como el tiempo o, incluso, el horóscopo.

El menú es básicamente una aplicación pero estos programas no se ejecutan en el mismo teléfono, sino en la tarjeta SIM. Una de las aplicaciones que incluye el STK se llama S@T Browser y es donde se encuentra la vulnerabilidad de la que estamos hablando. La aplicación S@T Browser no se ha actualizado desde el 2009 y, aunque en los dispositivos modernos sus funciones las ejecutan otros programas, S@T Browser se sigue usando de forma activa o, al menos, sigue instalada en muchas tarjetas SIM.

El ataque comienza con un mensaje SMS (el cual pasa desapercibido para el receptor por cómo está manipulado) que contiene una serie de instrucciones para la tarjeta SIM. Siguiendo estas instrucciones, la tarjeta SIM solicita al teléfono móvil su número de serie y el identificador de celular de la estación base en cuya zona de cobertura se encuentre el suscriptor y envía un SMS de respuesta con esta información al número del atacante. De acuerdo a AdaptiveMobile Security hay 29 países, entre los que se encuentra Uruguay, cuyas operadoras utilizan o utilizaron esta tecnología de manera activa.

Según Hugo Köncke “en los teléfonos son tremendas las vulnerabilidades que hay”. “Hay una vulnerabilidad de la cual aquí nadie ha dicho nada hasta el momento, a la que la comunidad técnica ha denominado Simjacker.

Yo publiqué algo y no obtuve respuestas de ningún tipo ni nadie se hizo eco”, señaló. “Es una problemática enorme, los chips vienen de fábrica con un componente que se usa para la programación que se realiza sobre los chips, el cual en sí mismo tiene una vulnerabilidad enorme frente a ataques externos y no tenés manera de enterarte que estás siendo atacado y a partir de un cierto momento el atacante se transforma en el dueño de tu teléfono y vos no te enterás”, alertó. De esta forma, se “pasa a tener acceso absolutamente a todo, tus datos, tus fotos, tu información, tus claves, todo, absolutamente todo lo que vos tenés en el celular”, subrayó el experto.

“Se perdió el sentido de la privacidad. Nuestras vidas tienen una contraparte virtual donde estamos exponiendo todo lo que hacemos, lo que no hacemos y donde estamos o hacia dónde vamos”.

Por desgracia, no existe ningún método independiente para que los usuarios eviten los ataques de tarjeta SIM. Es responsabilidad de las operadoras móviles garantizar la seguridad de sus clientes.

Los investigadores notificaron al desarrollador de S@T Browser,

SIMalliance, sobre la vulnerabilidad y, como respuesta, la empresa expidió una serie de pautas de seguridad para los operadores que utilizan la aplicación. Los ataques Simjacker también se notificaron a la Asociación GSM, una organización internacional que representa los intereses de los operadores móviles de todo el mundo. Por tanto, se espera que las empresas tomen todas las medidas de protección necesarias en cuanto tengan la oportunidad.